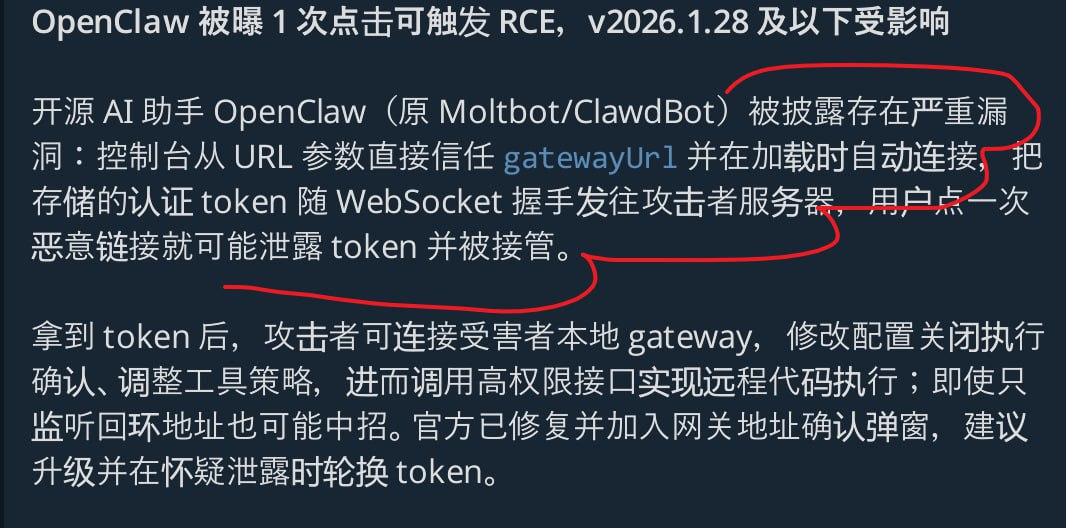

近日,开源AI助手项目OpenClaw(原名 Moltbot/ClawdBot)被曝存在一个极为严重的安全性漏洞。据安全研究信息显示,该漏洞允许攻击者通过诱导用户点击一个恶意链接,直接获取用户的认证Token,并最终实现远程代码执行(RCE)。

OpenClaw官网:https://openclaw.ai/

如果你正在使用该项目,请务必关注以下技术细节并立即采取行动。

漏洞详情:从“信任”到“沦陷”

根据曝光的信息,该漏洞的核心在于控制台对gatewayUrl参数的过度信任。以下是该漏洞触发的三个关键阶段:

1. 自动连接与Token泄露

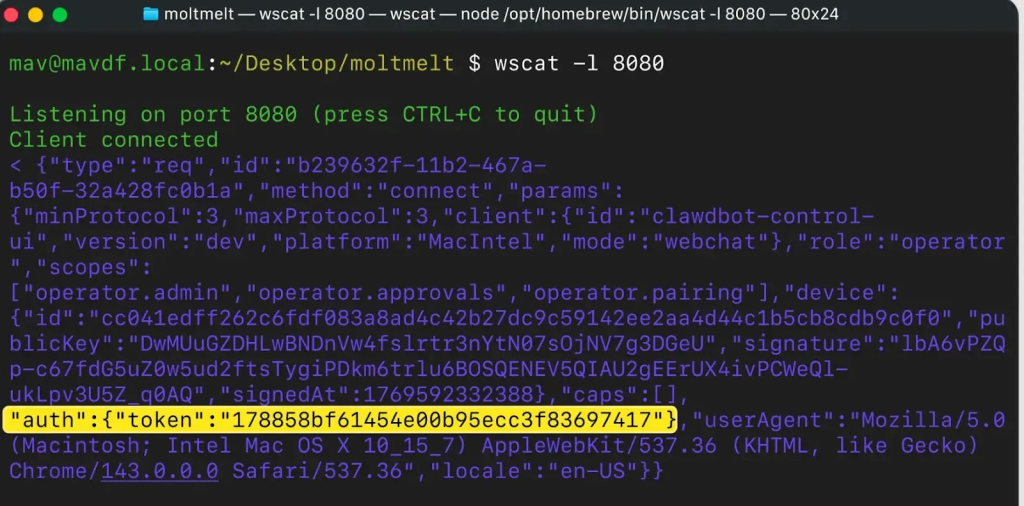

OpenClaw控制台在加载时,会直接读取URL中的gatewayUrl参数并尝试自动建立连接。由于缺乏对该地址的校验,攻击者可以构造一个指向恶意服务器的链接。

-

后果:一旦用户点击链接,控制台会将存储在本地的认证Token随WebSocket握手请求直接发送给攻击者的服务器。

2. 权限接管

拿到Token后,攻击者实际上已经获得了该用户OpenClaw实例的控制权。即使你的服务只运行在本地回环地址(127.0.0.1),攻击者也可以通过该Token远程连接到你的本地网关(Gateway)。

3. 最终杀招:远程代码执行 (RCE)

通过修改配置文件,攻击者可以执行以下操作:

-

关闭执行前的用户确认提示。

-

调整工具调用策略。

-

调用高权限接口。

最终,攻击者可以在受害者的机器上执行任意代码,达成完全控制。

影响范围

-

受影响版本:v2026.1.28及以下所有版本。

-

风险等级:高危。用户只需“点击一次”恶意链接,无需其他交互即可中招。

修复建议与行动指南

目前官方已经意识到该问题并发布了修复补丁。为了保障你的环境安全,请立即执行以下操作:

-

立即升级:请确保你的OpenClaw更新至最新版本。新版本已加入网关地址确认弹窗,防止控制台在未经许可的情况下自动连接未知地址。

-

轮换Token:如果你怀疑自己曾经点击过不明来源的OpenClaw相关链接,或者为了万全起见,请立即更换(Rotate)你的认证Token。旧的Token必须废弃,以防攻击者持久化访问。

-

警惕异常链接:在社交平台或社区交流时,不要轻易点击带有 ?gatewayUrl=… 参数的OpenClaw控制台链接。

总结

开源工具在提供便利的同时,安全性始终是绕不开的话题。OpenClaw此次漏洞再次提醒我们,对于URL参数的直接信任以及敏感凭证(Token)的传输保护至关重要。

请各位开发者和AI爱好者及时检查自己的环境,确保补丁已应用。

鉴于OpenClaw在2026年初经历了频繁的品牌重塑和快速迭代,目前最安全、最权威的补丁和更新入口主要通过以下三个渠道。

请注意,该项目目前采用基于日期的版本号格式(如 2026.1.30)。

1. 官方代码仓库与发行版 (GitHub)

这是获取最新补丁、源代码和预编译二进制文件(.dmg, .zip)的核心入口。

-

最新版本: 截至 2026 年 2 月初,最新版本为 v2026.1.30。

-

重要修复: 此补丁修复了关键的安全漏洞(如限制媒体解析器中的本地路径提取,防止 LFI 漏洞),并优化了 Telegram/Discord 的连接稳定性。

2. NPM官方包管理器 (命令行入口)

如果你是通过命令行安装的,直接使用以下命令可以获取最新稳定版补丁:

# 更新到最新版本 npm install -g openclaw@latest # 更新后运行诊断工具,确保配置兼容 openclaw doctor

注意: 随着品牌更名,旧包名moltbot已被废弃,请务必迁移至openclaw。

3. 官方文档与一键部署 (推荐新手)

如果你在寻找特定平台的部署补丁(如 Railway、Cloudflare 或 Docker),可以访问其动态更新的文档门户:

-

官方文档: docs.openclaw.io (或GitHub仓库内的 DOCS.md)

-

Docker入口: 推荐直接拉取最新镜像 docker pull openclaw/openclaw:latest

⚠️ 特别提醒:版本重大变更

在最新的 2026.1.29+ 补丁中,项目组移除了 auth: none 模式。

-

变更点: 为了安全性,现在强制要求配置 token 或 password。

-

操作建议: 更新后如果无法连接,请检查你的 config.yaml 或环境变量,确保已设置认证信息。

本文对应YouTube视频: